Vad är APT (Advanced Persistent Threat)

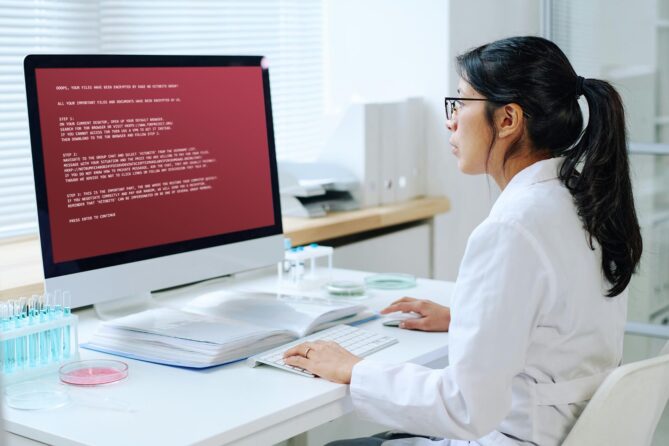

I en värld där cyberhot ständigt utvecklas är det avgörande att förstå "vad är APT" för att skydda organisationer från långvariga och sofistikerade intrång. APT-attacker utförs av välfinansierade och specialiserade grupper som siktar på att infiltrera system under längre perioder. Här går vi igenom vad APT är och belyser tre kända exempel på APT-grupper.